![[アップデート]Amazon GuardDutyが複数のFindingsやシグナルを1つにまとめる拡張脅威検出がリリースされました! #AWSreInvent](https://images.ctfassets.net/ct0aopd36mqt/3nibOl2sZ0LKJueI0FHFi5/14de7bd294f7916a28b789105c60d450/reinvent-2024-newservice-jp.jpg?w=3840&fm=webp)

[アップデート]Amazon GuardDutyが複数のFindingsやシグナルを1つにまとめる拡張脅威検出がリリースされました! #AWSreInvent

この記事は公開されてから1年以上経過しています。情報が古い可能性がありますので、ご注意ください。

こんにちは、臼田です。

みなさん、AWS環境の脅威検出してますか?(挨拶

AWS上で様々なセキュリティの脅威を検出できるAmazon GuardDutyに待望のアップデートがやってきました!

実際に検出させて動かしてみたのでまとめます。

概要

まずはこいつを見てくれ、どう思う…?

すごく、いい感じです!

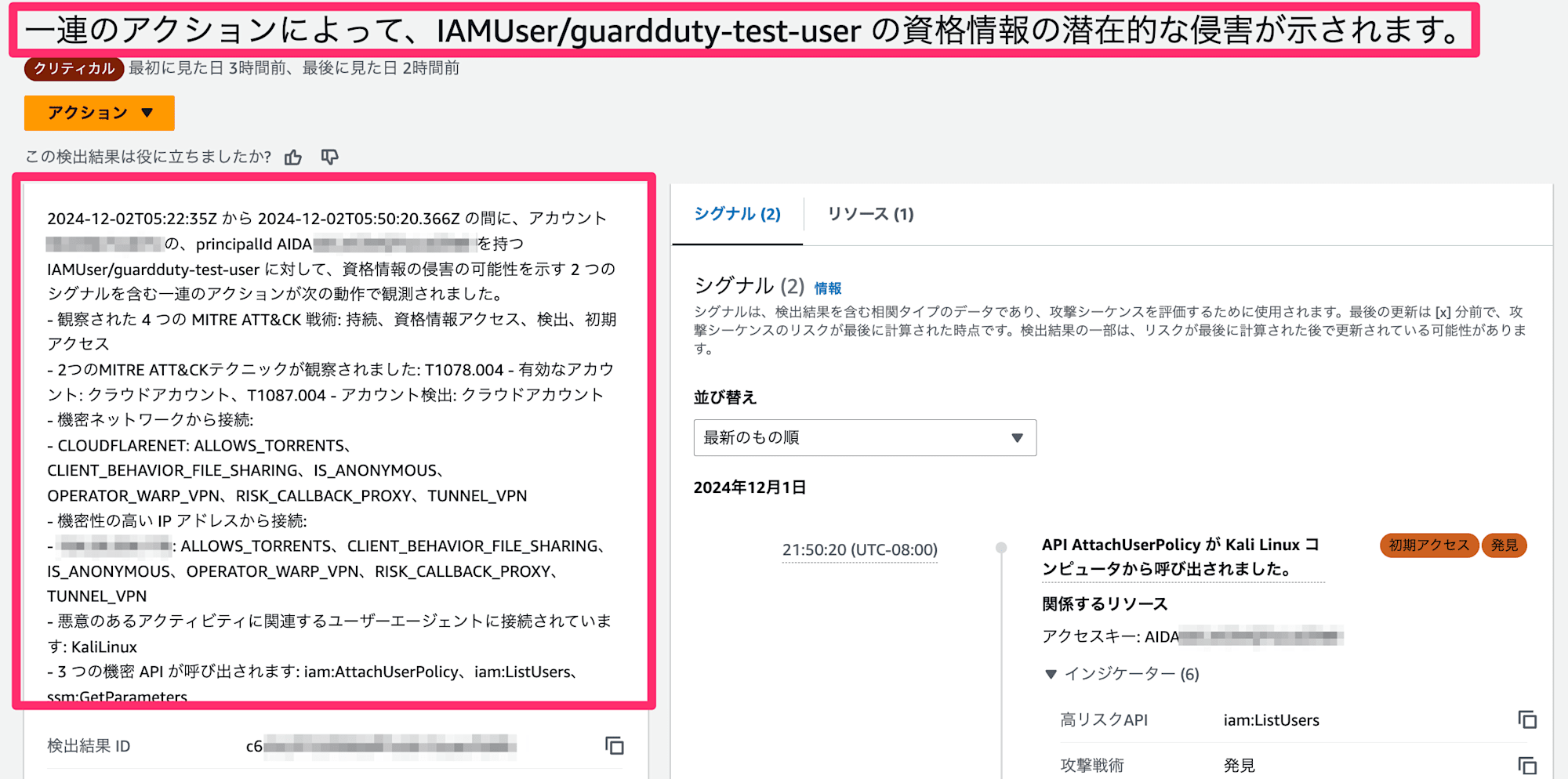

この機能はAmazon GuardDuty Extended Threat Detection(拡張脅威検出)というもので、これまでの脅威検出と違い、複数のイベントを集約して1つのイベントとして扱い、時系列にイベントをまとめたり関連性を確認したりすることができます。

この機能は新しいAmazon GuardDutyのオプション機能ですが、これ自体に追加料金は無く既存のGuardDuty Detector含めてデフォルトで有効化されています。

これまでのAmazon GuardDutyでは、様々なAWS環境上の脅威を検出できましたが、基本的に単体のイベントに対する検出でした。

そのため、複数のイベントを検出した際に、それらのイベントがどのように関連していて、一連の関連性のあるものなのかそうではないのか、確認が難しいという課題がありました。

これを解決するために既存では、関連するAmazon Detectiveによる調査の一環でFinding Groups機能を利用することにより、複数の検出に相関するリソースやイベントをまとめて管理することができました。

今回のアップデートでは、Amazon DetectiveのFinding Groupsのように相関分析とはいかないまでも、GuardDuty単体で複数のイベントをまとめて1つにして扱うことができるようになりました。

詳細

今回のアップデートではExtended Threat Detectionの機能として新しい種類の脅威タプが出るようになりました。それがAttack sequenceです。

Attack sequenceの検出は通常のAmazon GuardDutyでは検出されない些細なイベントをシグナルとして記録し、実際の脅威としてまとめられます。

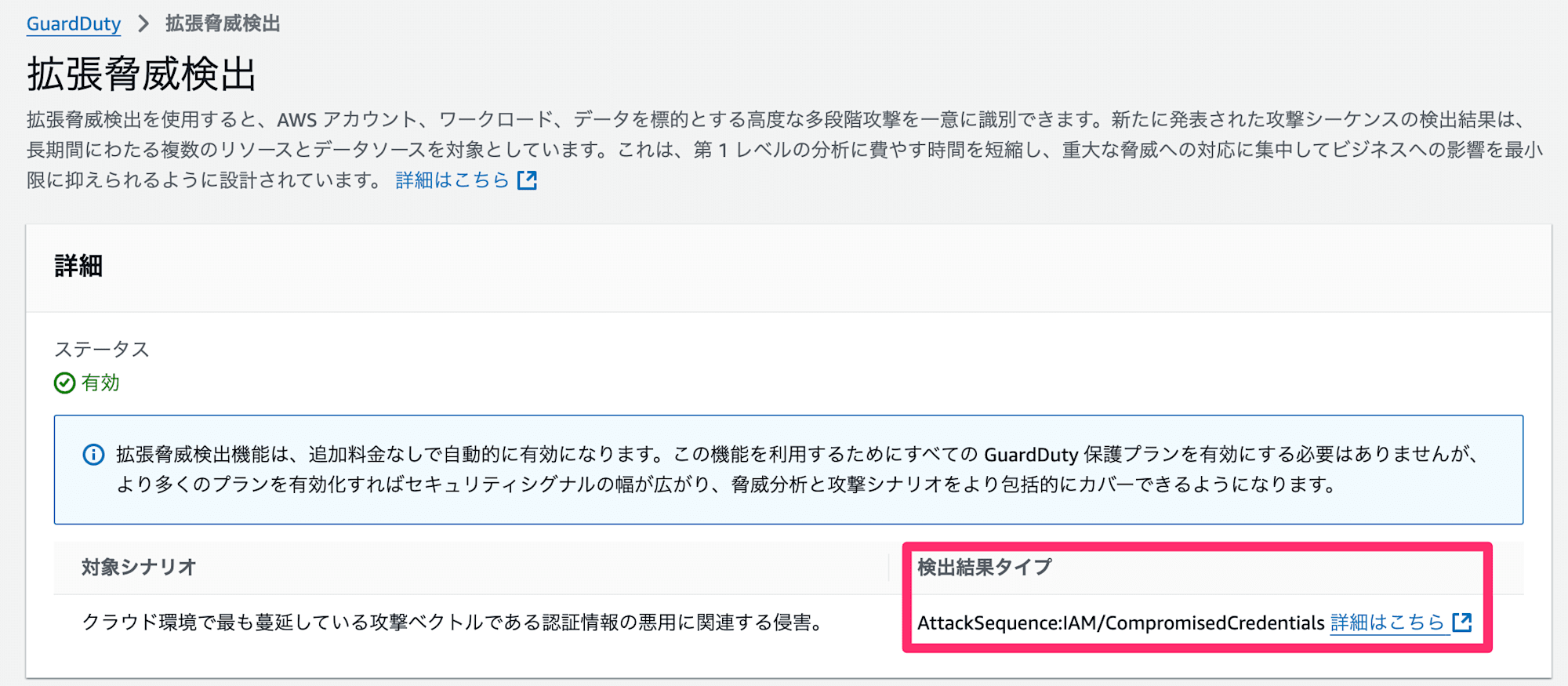

Attack sequenceも下記2つのFinding Typesがあり、従来のFindingsと同じように検出結果が出力されます。

- AttackSequence:IAM/CompromisedCredentials

- 漏洩したIAMクレデンシャルを悪用した一連のイベント

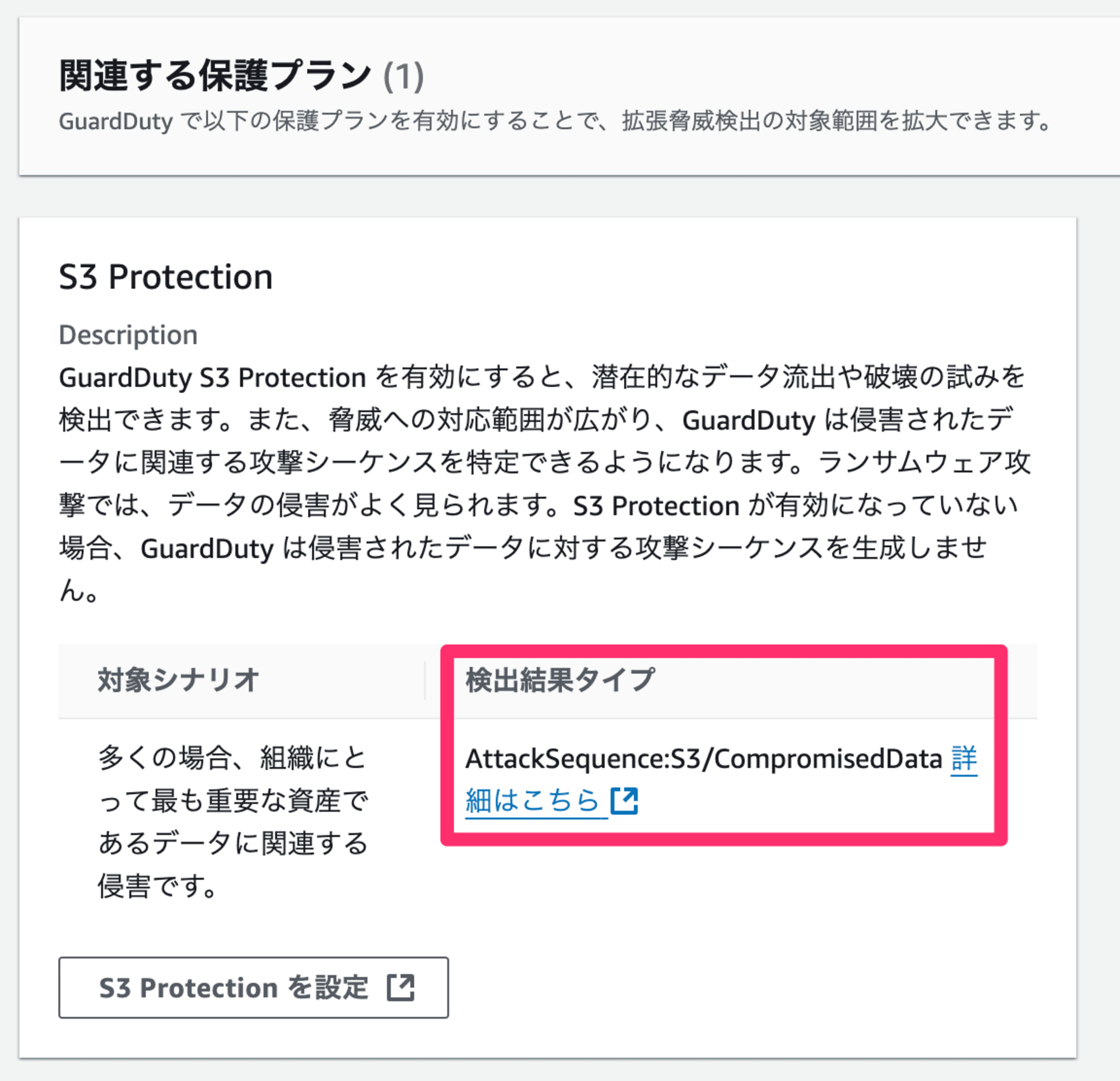

- AttackSequence:S3/CompromisedData

- S3データ漏洩に関する一連のイベント

どちらも頼もしいタイプです。

AttackSequence:S3/CompromisedDataについては追加の設定が必要で、オプションのS3 Protectionを有効にすることでS3のデータ操作関連のイベントも収集し検出できます。

やってみた

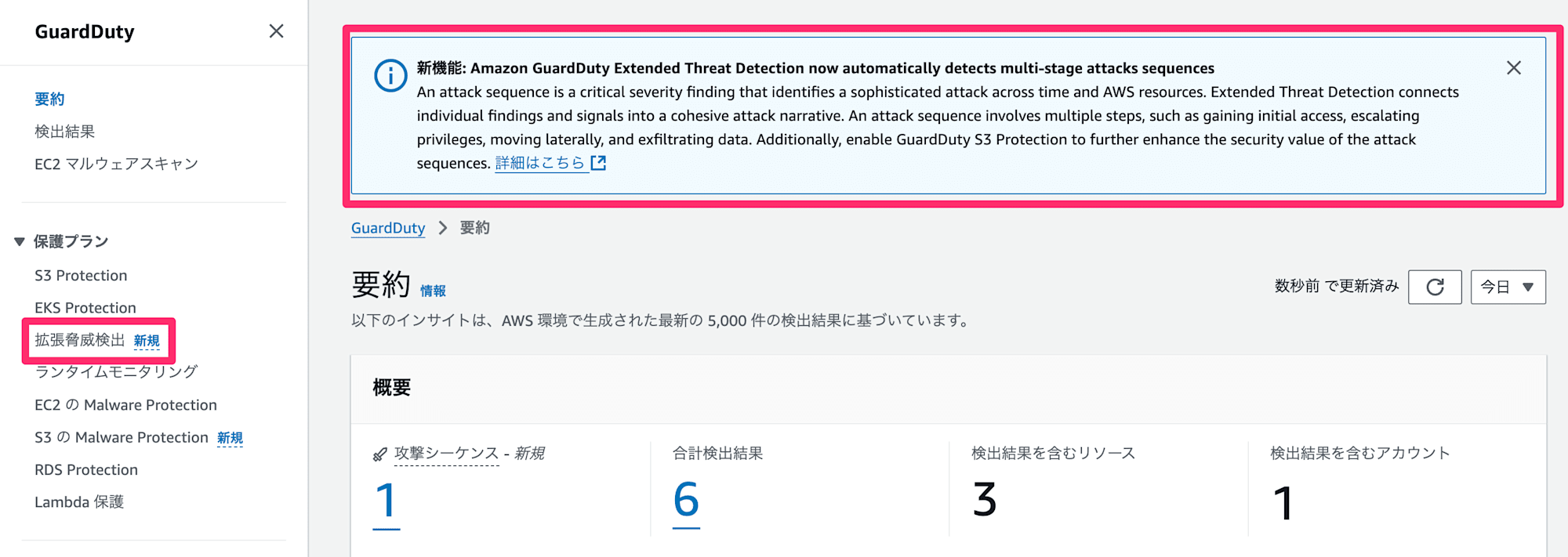

それでは実際に使っていきましょう。Amazon GuardDutyのマネジメントコンソールにアクセスすると、以下のように新機能の案内が出ています。

拡張脅威検出機能のページを開くと、既に有効化されていることが確認できます。利用できる2つのAttack sequenceの詳細解説リンクがあります。

こちらはS3側。S3 Protectionの設定に飛ぶこともできます。

それでは実際に検出させてみましょう。

皆様お手元にあるIAMクレデンシャルの漏洩から権限昇格が発生する攻撃シナリオのスクリプトを実行しましょう。ありませんか?もしなければいい感じに作ってください。

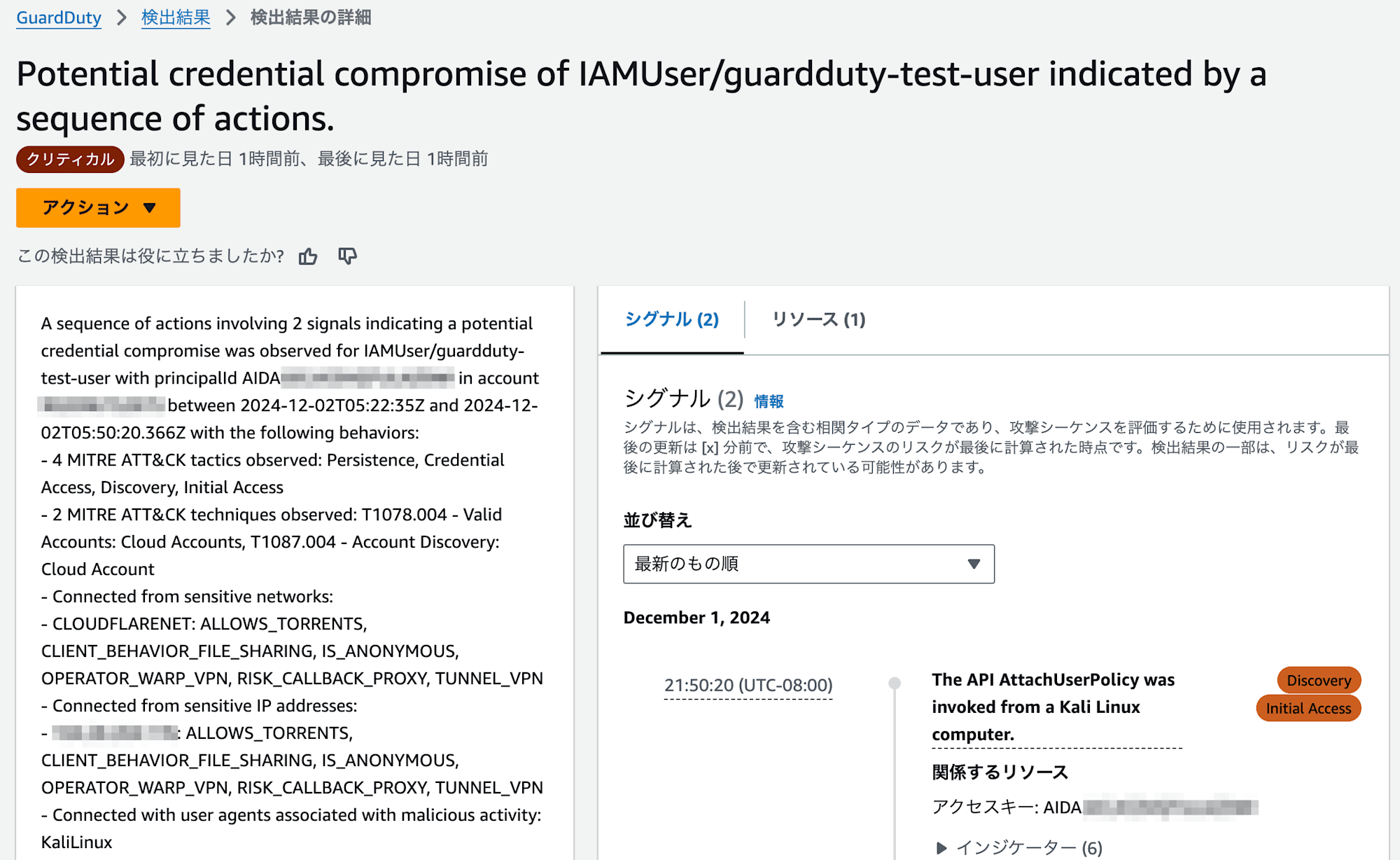

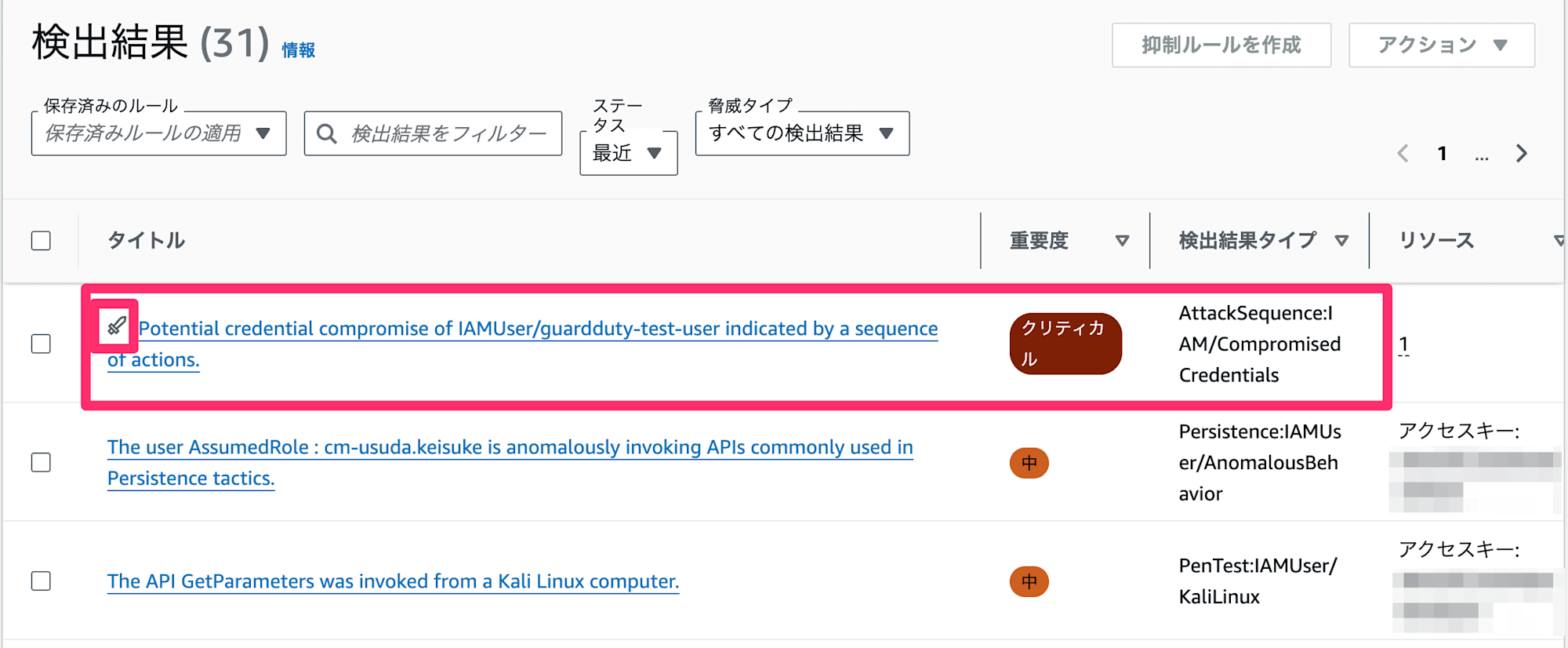

検出した結果がこちらです。

従来の検出結果一覧に並んでAttackSequence:IAM/CompromisedCredentialsの検出結果が表示されます。Attack sequenceの検出である剣のアイコンがかっこいいですね!

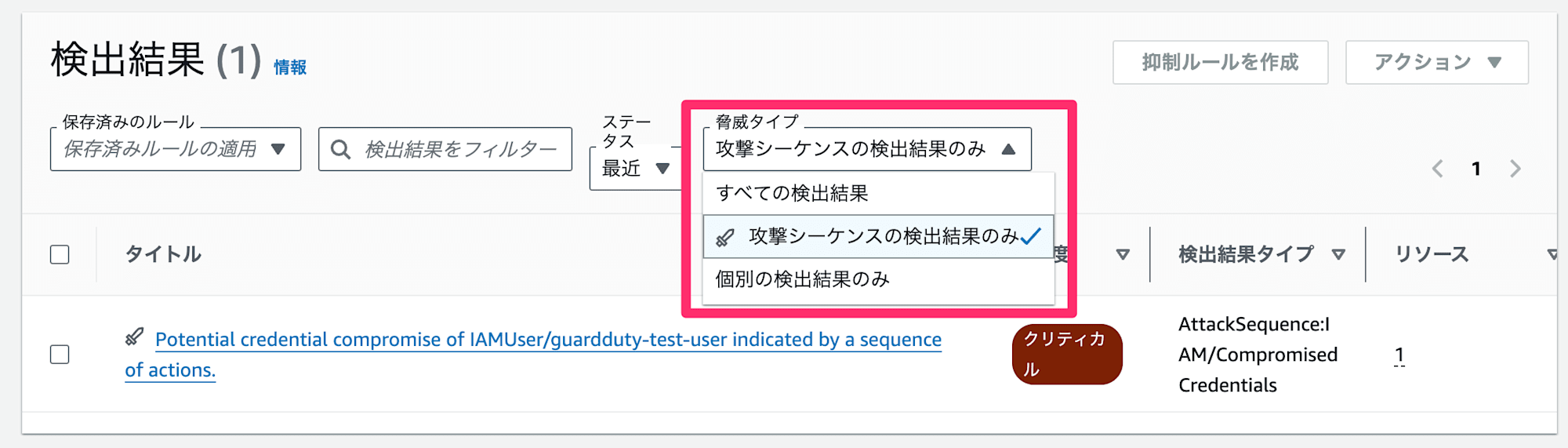

このAttack sequenceが検出されるようになって、検出結果画面では脅威タイプに応じたフィルターが追加されています。Attack sequenceのみを表示させて、より取り組むべき表示のみに集中することが可能です。

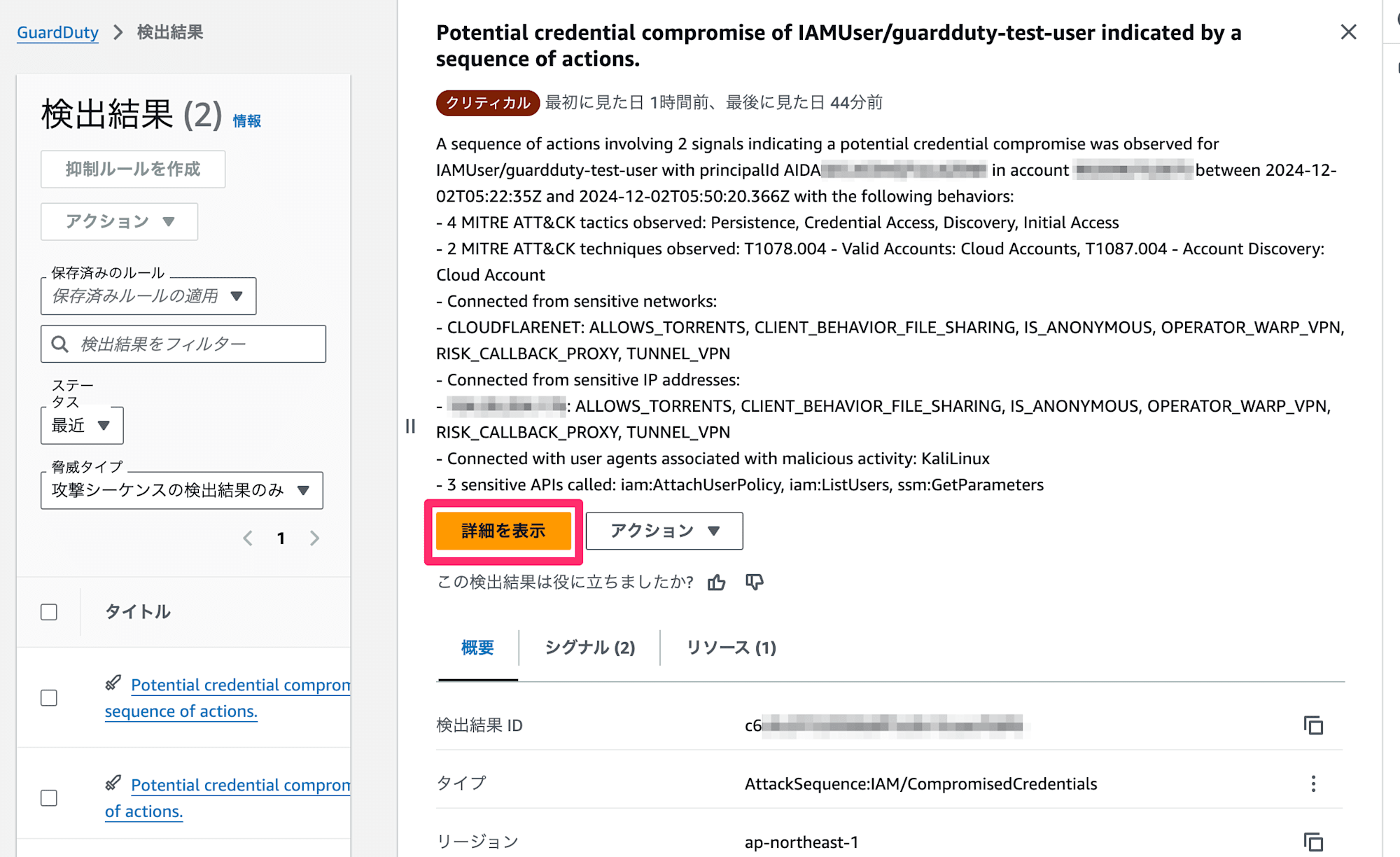

検出したものをクリックするといつものように右側から開きます。すでに色んな情報が見えていていい感じですが、まず「詳細を表示」を押します。

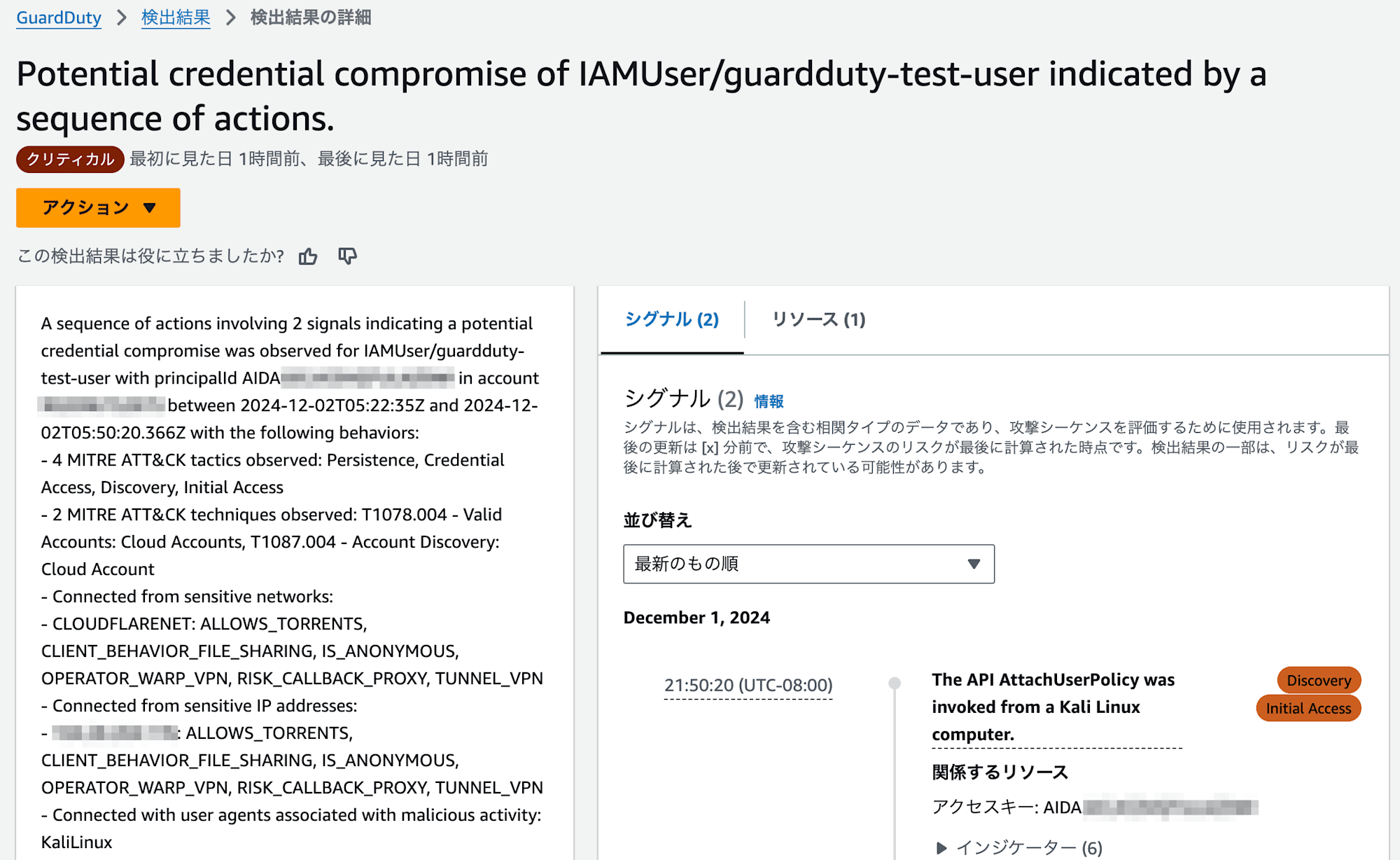

これです。めっちゃいい感じのやつ!既存ではGuardDuty Findingsに詳細画面はありませんでしたが、Attack sequenceは詳細画面があります!基本的に見れる項目は同じのため、見やすい詳細画面に遷移して確認することをおすすめします。

既に詳細な情報がテキストで出ていて嬉しいですが、英語になっています。しかしブラウザの翻訳をかければいい感じになります!まずはこれで全体感を掴みましょう。伏せ字にしていますが、どのアカウントでどのクレデンシャルが利用され、どのようなことが発生したかまとまっています。

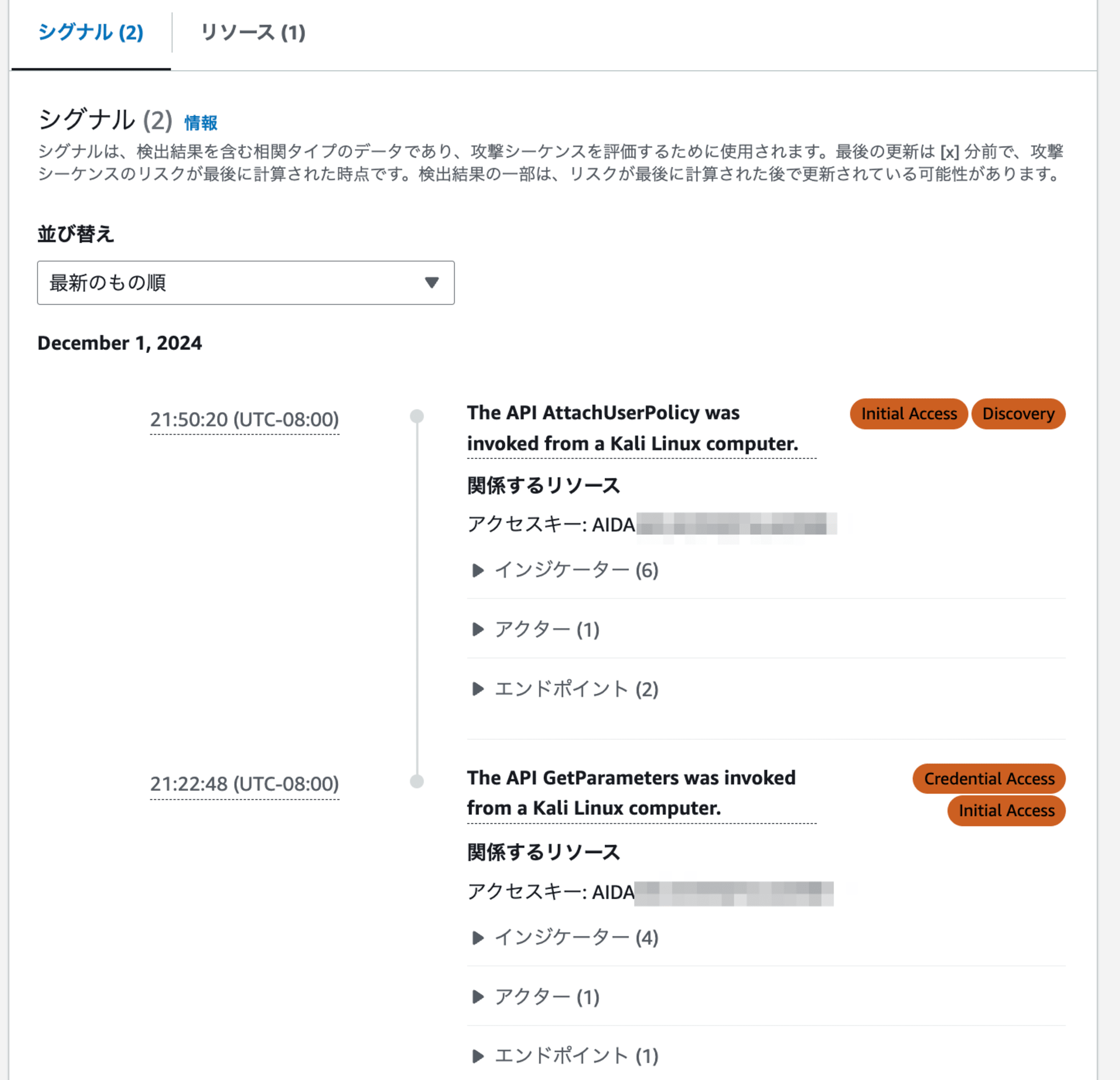

右カラムの「シグナル」ではAttack sequenceで検出している関連するイベントが時系列にまとまっています。今回のシグナルはGuardDuty Findingsだけですが、APIアクティビティも並ぶことがあり、既存ではGuardDutyのイベントに関連するAPI実行をCloudTrailで調べたりしていましたが、その手間も減らせます。何より時系列にまとまっているのがいいですよね!

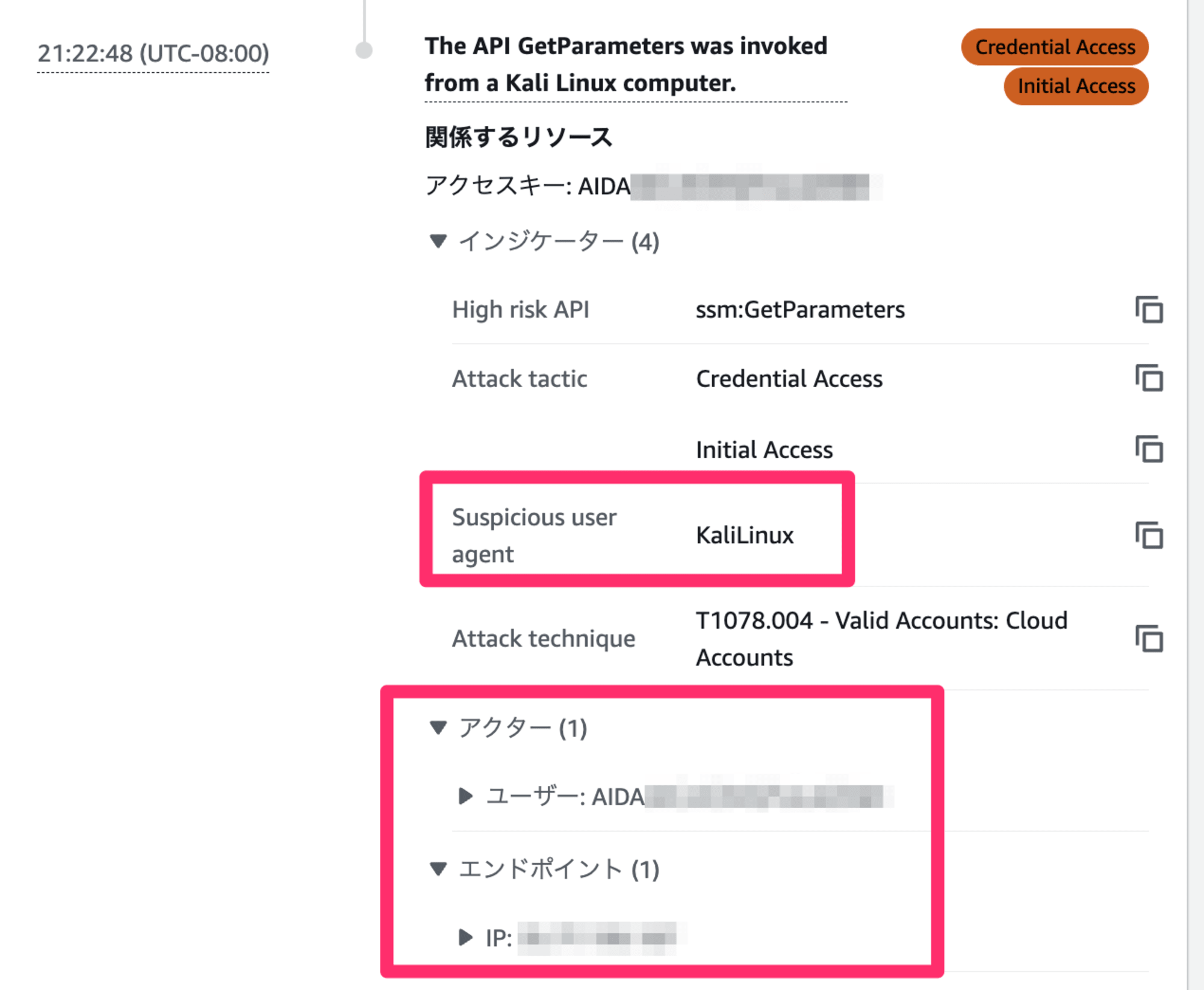

シグナルも折りたたまれていますが、展開していくと各シグナルの実行元の情報など、分析するために必要な情報が並んでいます。

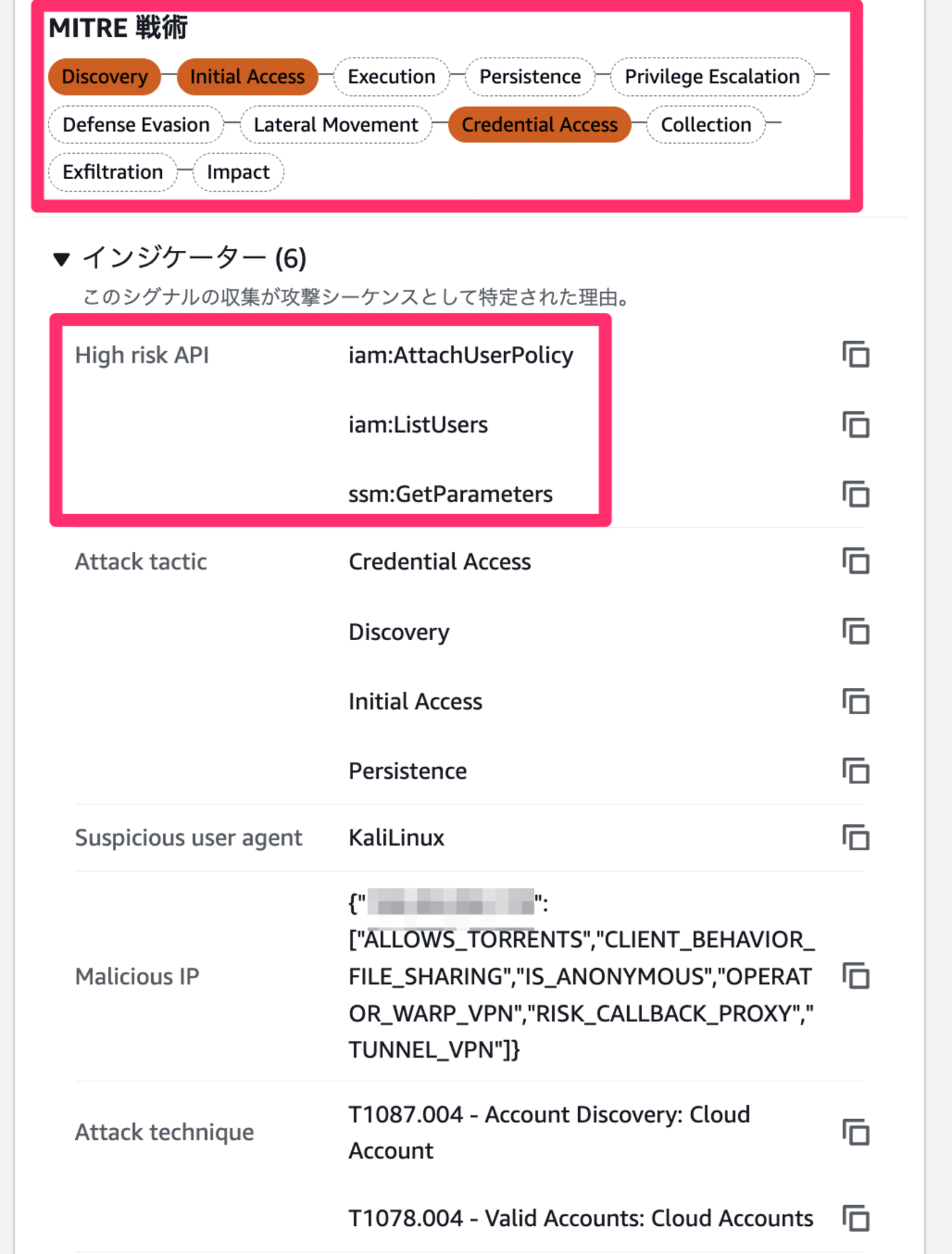

左側「概要」欄下の方にはMITRE ATT&CKの戦術にマッピングしてどの行為が行われたか可視化されたり、実行されたリスクの高いAPIなど複数のシグナルにまたがった情報をまとめて表示してくれます。

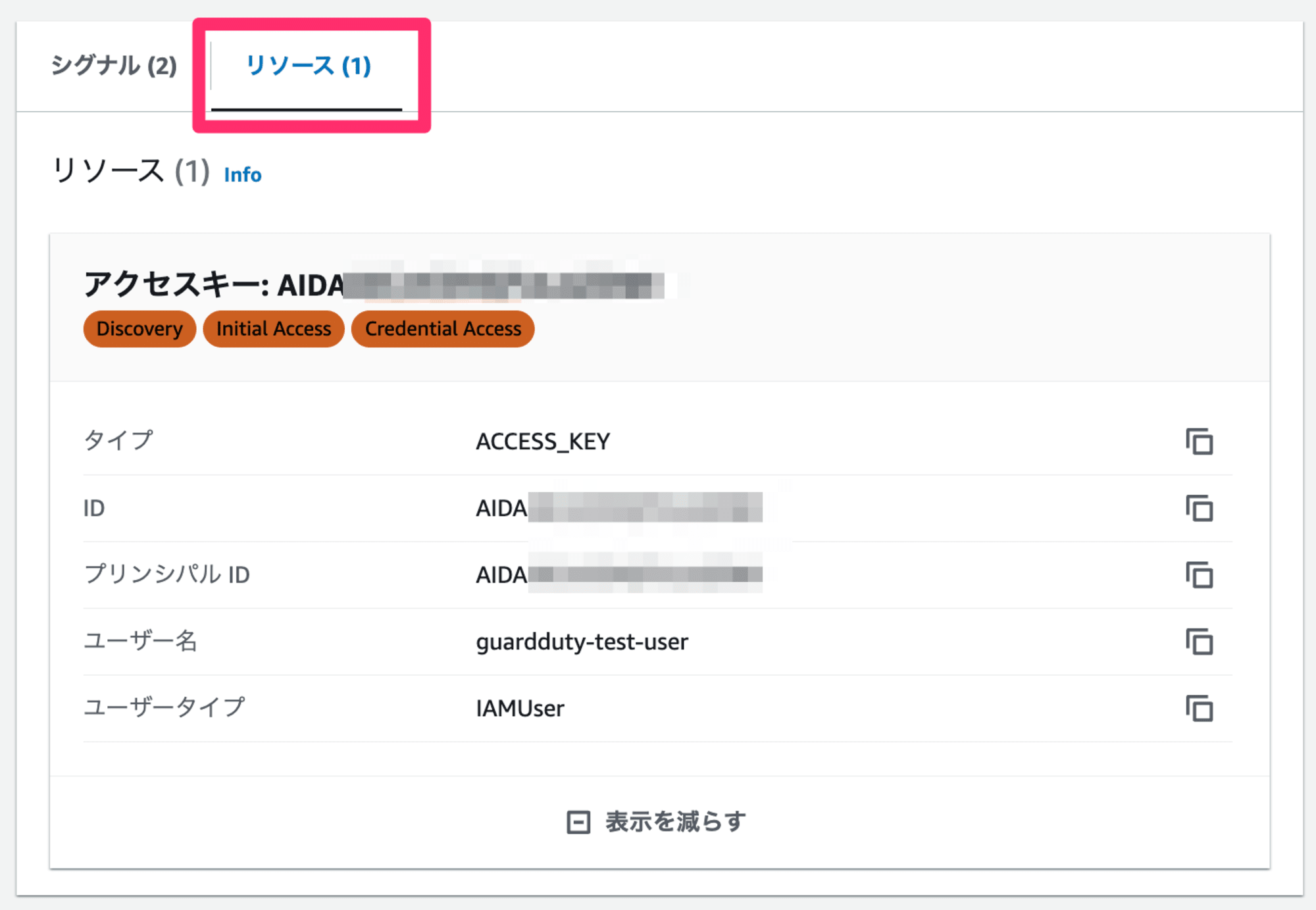

右カラムの「リソース」タブではAttack sequenceに関連する一連のリソースカットで情報を確認できます。

非常に強力ですね。

これらを確認した後の対応は、これまでのGuardDuty Findingsと同じでEC2/IAM/S3などのそれぞれの封じ込めになります。

まとめ

Amazon GuardDutyの新機能であるExtended Threat DetectionとAttack sequenceの検出内容について見てきました。素晴らしい機能です。

もちろん検出の情報がまとまっているとは言え、詳細な相関を解決したりログの詳細を確認していくにはAmazon Detectiveを利用したほうが便利に対応できることは変わりません。

今回のアップデートではAmazon GuardDuty単体でもより簡単に関係性を理解して対処しやすくなったと考えましょう。

デフォルト有効な機能ですし、ガンガン活用しましょう!